14.07.2023 13:51

Вірус AVrecon інфікував 70 000 маршрутизаторів на базі Linux

З початку травня 2021 року вірус для Linux під назвою AVrecon використовувався для інфікування понад 70 000 маршрутизаторів для невеликих офісів/домашніх офісів (SOHO) з метою створення ботнету.

Оператори використовували ботнет для широкого спектра зловмисних дій, від шахрайства з цифровою рекламою до підбору паролів.

Згідно з інформацією від дослідницької команди Black Lotus Labs, хоч AVrecon і скомпрометував понад 70 000 пристроїв, але лише 40 000 з них були додані до ботнету після збереження постійного доступу.

Вірус вдало уникав виявлення з моменту його першої фіксації в травні 2021 року. Тоді він націлювався на маршрутизатори Netgear. З того часу протягом понад двох років AVrecon залишався непоміченим, поступово залучаючи нові боти і перетворюючись на один із найбільших ботнетів, які націлюються на маршрутизатори SOHO, виявлених за останні роки.

“Ми підозрюємо, що зловмисник сконцентрувався на типі пристроїв SOHO, які користувачі ймовірно менше схильні оновлювати для усунення відомих уразливостей і проблем (CVE)”, – зазначає Black Lotus Labs.

“Замість того, щоб використовувати цей ботнет для швидкого заробітку, оператори вибрали більш стриманий підхід і змогли працювати непоміченими протягом понад двох років. Через прихований характер вірусу власники заражених машин мало коли помічають будь-які перебої в роботі служби або втрату пропускної здатності”.

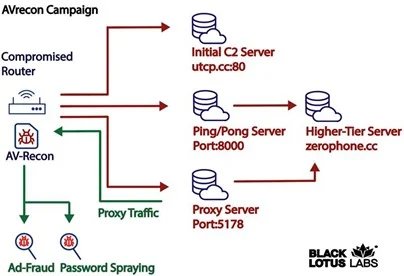

Після інфікування вірус надсилає інформацію про компрометований маршрутизатор до вбудованого сервера команд та контролю. Після встановлення зв’язку зламаний пристрій отримує вказівку налагодити комунікацію з незалежною групою серверів другого рівня, відомих як сервери другого етапу.

Дослідники з безпеки виявили 15 таких серверів другого етапу, які функціонують принаймні з жовтня 2021.

)

)

)

)

)

)

)

)