27.07.2023 14:10

Хакери атакують сервери Apache Tomcat для ботнету Mirai та криптомайнінгу

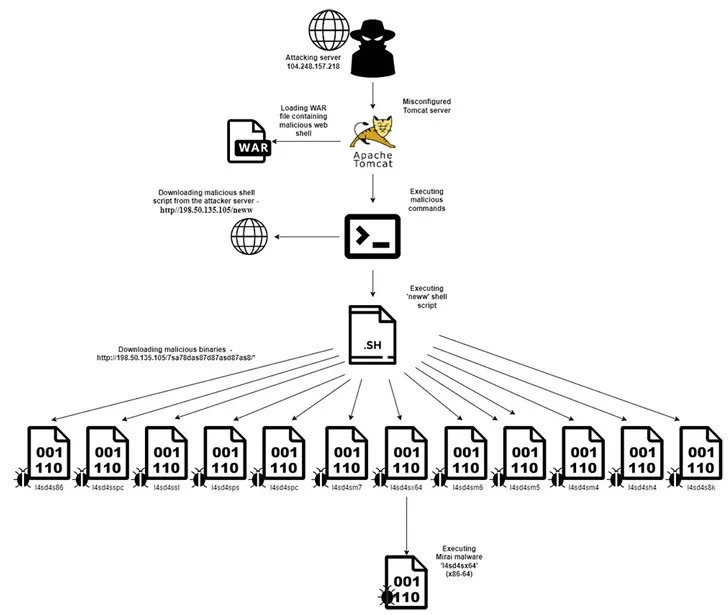

Неправильно налаштовані та погано захищені сервери Apache Tomcat стали мішенню в рамках нової кампанії, спрямованої на розповсюдження шкідливого програмного забезпечення ботнету Mirai та майнерів криптовалют.

Такі висновки були зроблені завдяки компанії Aqua, яка виявила понад 800 атак на свої сервери Tomcat протягом двох років, причому 96% атак були пов’язані з ботнетом Mirai.

З цих спроб атак 20% (або 152) були пов’язані з використанням скрипту веб-оболонки під назвою “neww”, який походив з 24 унікальних IP-адрес, причому 68% з них походили з однієї IP-адреси (104.248.157[.]218).

“Зловмисник просканував сервери Tomcat і розпочав атаку грубою силою, намагаючись отримати доступ до менеджера веб-додатків Tomcat, використовуючи різні комбінації облікових даних, пов’язаних з ним”, – розповів дослідник безпеки Aqua Нітцан Яаков (Nitzan Yaakov).

Після успішного закріплення зловмисники розгортають WAR-файл, який містить шкідливий клас веб-оболонки під назвою “cmd.jsp”, що, в свою чергу, призначений для прослуховування віддалених запитів і виконання довільних команд на сервері Tomcat.

Це включає в себе завантаження і запуск скрипта під назвою “neww”, після чого файл видаляється за допомогою команди Linux “rm -rf”.

“Скрипт містить посилання на завантаження 12 бінарних файлів, і кожен файл підходить для певної архітектури відповідно до системи, яка була атакована зловмисником”, – зазначив Яаков.

Шкідливе програмне забезпечення останнього етапу є варіантом сумнозвісного ботнету Mirai, який використовує заражені хости для організації розподілених атак на відмову в обслуговуванні (DDoS-атак).

“Після того, як зловмисник отримав доступ до менеджера веб-додатків за допомогою дійсних облікових даних, він використовував платформу для завантаження веб-оболонки, замаскованої під WAR-файл”, – сказав Яаков. “Далі зловмисник віддалено виконував команди і запускав атаку”.

Центр реагування на надзвичайні ситуації AhnLab Security Emergency Response Center (ASEC) повідомив, що погано налаштовані сервери MS-SQL зламуються для розгортання руткіту під назвою Purple Fox, який діє як завантажувач для отримання додаткового шкідливого програмного забезпечення, такого як майнер монет.

Ці висновки також демонструють прибутковість видобутку криптовалют, яка зросла на 399% порівняно з минулим роком: за даними SonicWall, у першій половині 2023 року в усьому світі було зафіксовано 332 мільйони криптоджекінгових атак.

)

)

)

)

)