18.07.2023 12:04

Хакери використовують критичну вразливість в плагіні WordPress WooCommerce Payments

Хакери проводять широкомасштабну експлуатацію критичної вразливості плагіна WooCommerce Payments, щоб отримати привілеї будь-якого користувача, включаючи адміністраторів, на вразливих установках WordPress.

WooCommerce Payments – дуже популярний плагін WordPress, який дозволяє сайтам приймати кредитні та дебетові картки як спосіб оплати в магазинах WooCommerce. За даними WordPress, цей плагін використовується на понад 600 000 активних установках.

23 березня 2023 року розробники випустили версію 5.6.2 для виправлення критичної вразливості з оцінкою 9,8, яка відома під назвою CVE-2023-28121. Уразливість впливає на версії плагіна WooCommerce Payment починаючи з версії 4.8.0 і вище, але її виправлено в версіях 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2, 5.6.2 та пізніших.

Оскільки уразливість дозволяє будь-якому віддаленому користувачеві виступити в ролі адміністратора та отримати повний контроль над сайтом WordPress, Automattic автоматично встановив безпечне виправлення на установках WordPress, що використовують цей плагін.

На той момент WooCommerce заявив, що не було відомих активних випадків експлуатації вразливості, але дослідники попереджали, що через критичний характер помилки, ми, ймовірно, побачимо її експлуатацію в майбутньому.

Цього місяця дослідники з RCE Security проаналізували помилку та опублікували технічний блог про вразливість CVE-2023-28121 та способи її експлуатації.

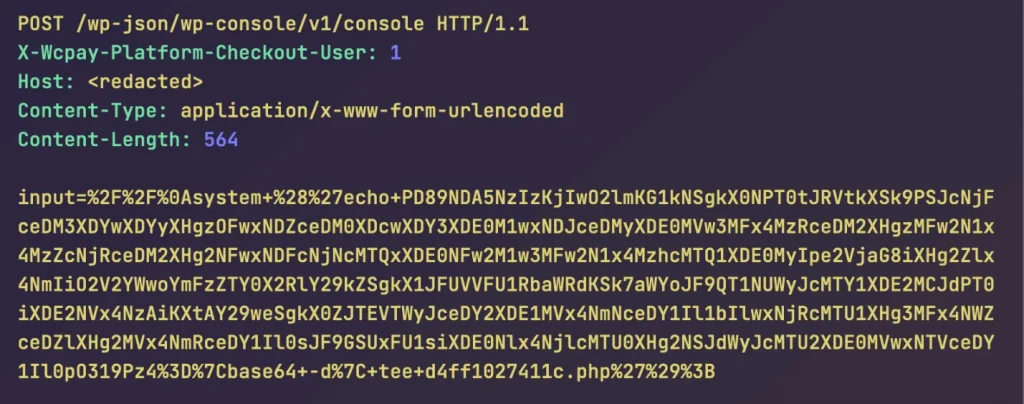

Дослідники пояснюють, що зловмисники можуть просто додати заголовок запиту “X-WCPAY-PLATFORM-CHECKOUT-USER” і встановити його в ідентифікатор користувача облікового запису, якого вони хочуть підробити.

Коли WooCommerce Payments бачить цей заголовок, він обробляє запит так, ніби він надійшов від вказаного ідентифікатора користувача, з усіма привілеями цього користувача.

У рамках цього блогу RCE Security опублікували експлойт-доказ, який використовує цю помилку, щоб створити нового адміністратора на вразливих сайтах WordPress.

Сьогодні компанія з безпеки WordPress Wordfence попередила, що зловмисники експлуатують цю вразливість в масштабній кампанії проти понад 157 000 сайтів до суботи.

“Масштабні атаки проти вразливості з номером CVE-2023-28121 розпочалися у четвер, 14 липня 2023 року і тривали впродовж усього вихідного дня, досягнувши піку у 1,3 мільйона атак на 157 000 сайтів в суботу, 16 липня 2023 року”, пояснює Wordfence.

Wordfence повідомляє, що зловмисники використовують експлойт для встановлення плагіна WP Console або створення облікових записів адміністратора на цільових пристроях.

Для систем, на яких був встановлений WP Console, зловмисники використовували плагін для виконання PHP-коду, який встановлює файловий завантажувач на сервері, який може використовуватися як бекдор навіть після виправлення вразливості.

Wordfence повідомляє, що вони спостерігали, як інші зловмисники використовують експлойт для створення адміністраторських облікових записів з випадковими паролями.

Для сканування вразливих сайтів WordPress зловмисники намагаються отримати доступ до файлу ‘/wp-content/plugins/woocommerce-payments/readme.txt’, і якщо він існує, вони експлуатують уразливість.

Через легкість, з якою можна експлуатувати CVE-2023-28121, настійно рекомендується всім сайтам, які використовують плагін WooCommerce Payment, оновити плагін.

Також рекомендується адміністраторам сайту сканувати їх на наявність незвичайних PHP-файлів та підозрілих облікових записів адміністратора і видаляти все, що знайдено.

)

)

)

)