09.08.2023 15:51

Зловмисники використовують вразливі кластери Kubernetes для майнінгу криптовалют

Вразливі кластери Kubernetes (K8s) використовуються зловмисниками для розгортання майнерів криптовалют та бекдорів.

Компанія Aqua, що спеціалізується на хмарній безпеці, у своєму звіті повідомила, що більшість кластерів належать малим і середнім організаціям, а менша частина пов’язана з великими компаніями, що працюють у фінансовому, аерокосмічному, автомобільному, промисловому та безпековому секторах.

Загалом було виявлено кластери Kubernetes, що належать понад 350 організаціям, проектам з відкритим вихідним кодом та приватним особам, 60% з яких стали об’єктом активної кампанії з зараження криптомайнерами.

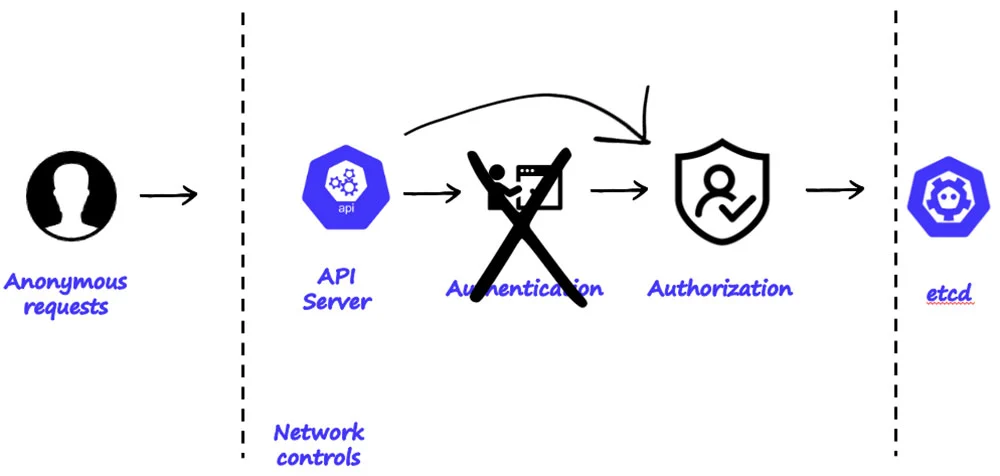

Такі кластери, за даними Aqua, страждають від двох різних типів неправильних конфігурацій: дозволу анонімного доступу з високими привілеями та запуску проксі-сервера kubectl з прапорами --address=0.0.0.0 --accept-hosts .*.

“Кластери Kubernetes можуть зберігати дані клієнтів, фінансові записи, інтелектуальну власність, облікові дані доступу, секрети, конфігурації, образи контейнерів, облікові дані інфраструктури, ключі шифрування, сертифікати, а також мережеву або службову інформацію”, – кажуть дослідники безпеки Майкл Качинський і Ассаф Мораг.

Серед викритих кластерів K8s були знайдені поди (pods), що містять чутливі змінні середовища та ключі доступу, які можуть бути використані зловмисниками для проникнення в цільове середовище, доступу до репозиторіїв вихідного коду і, що ще гірше, для внесення шкідливих модифікацій, якщо це можливо.

Більш детальне вивчення кластерів виявило три різні поточні кампанії, спрямовані на майнінг криптовалют, зокрема Dero, RBAC Buster і Silentbob від TeamTNT.

“Попри серйозні наслідки для безпеки, такі неправильні конфігурації поширені в організаціях, незалежно від їх розміру, що вказує на прогалину в розумінні та управлінні безпекою Kubernetes”, – зазначають дослідники.

Нагадаємо, що нещодавно неправильно налаштовані сервери Apache Tomcat стали мішенню в рамках кампанії, спрямованої на розповсюдження шкідливого програмного забезпечення ботнету Mirai та майнерів криптовалют.

)

)

)

)

)

)

)

)