28.07.2023 12:47

У програмному забезпеченні Metabase BI виявлено серйозну вразливість – потрібне термінове оновлення

Користувачам Metabase, популярного програмного пакету для бізнес-аналітики та візуалізації даних, рекомендується оновитися до останньої версії після виявлення “надзвичайно серйозної” вразливості, яка може призвести до попередньо аутентифікованого віддаленого виконання коду на уражених системах.

Вразливість з кодом CVE-2023-38646 стосується версій з відкритим вихідним кодом до 0.46.6.1 та версій Metabase Enterprise до 1.46.6.1.

“Неавторизований зловмисник може запускати довільні команди з тими ж привілеями, що і сервер Metabase на сервері, на якому ви використовуєте Metabase”, – йдеться в повідомленні Metabase, опублікованому минулого тижня.

Вразливість також була знайдена в наступних старіших версіях –

- 0.45.4.1 і 1.45.4.1

- 0.44.7.1 і 1.44.7.1, а також

- 0.43.7.2 і 1.43.7.2

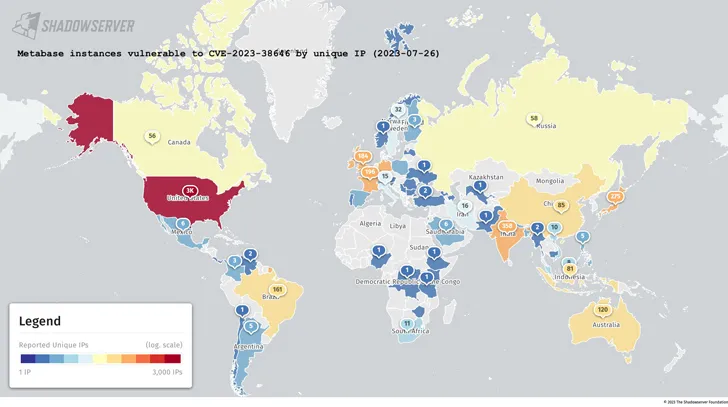

Хоча немає жодних доказів використання цієї вразливості, дані, зібрані Shadowserver Foundation, показують, що станом на 26 липня 2023 року 5 488 з 6 936 екземплярів Metabase є вразливими. Більшість з них розташовані в США, Індії, Німеччині, Франції, Великобританії, Бразилії та Австралії.

Компанія Assetnote, яка заявила, що виявила баг і повідомила про нього Metabase, повідомила, що вразливість пов’язана з проблемою з’єднання JDBC в кінцевій точці API “/api/setup/validate”, що дозволяє зловмиснику отримати реверс-шелл в системі за допомогою спеціально створеного запиту, який використовує уразливість SQL-ін’єкції в драйвері бази даних H2.

Користувачам, які не можуть встановити патчі негайно, рекомендується заблокувати запити до кінцевої точки /api/setup, ізолювати екземпляр Metabase від робочої мережі та відстежувати підозрілі запити до зазначеної кінцевої точки.

)

)

)

)

)

)